Tiré du Decret 2021-916 du 22 Décembre 2021, en République de Côte d’Ivoire.

1. Introduction

Parallèlement au développement des technologies du numérique, on assiste aujourd’hui la montée en puissance des vulnérabilités des systèmes d’information à cause de la multiplication et la diversification des activités illicites dans le cyberespace et des attaques informatiques qui perturbent à maintes reprises, le fonctionnement des systèmes d’information et de communication de nombre de pays.

Il s’agit pour la Côte d’Ivoire de mettre en oeuvre des politiques et/ou stratégies en vue de protéger son espace numérique, et de doter les systèmes d’information des organisations établies sur le territoire, d’une capacité de défense et de résilience à même de créer les conditons d’un environnement de confiance et de sécurité propice au développement de la société de l’information.

L’une des principales action prisesconsiste à auditer annuellement les systèmes d’informations des personnes morales afin d’lever et d’homogénéiser le niveau de protection et le niveau de maturité de la sécurité de l’ensemble des systèmes d’information des administrations et organismes privés ainsi que des infrastructures d’importance vitale.

Pour se protéger des vulnérabilités, les organismes doivent, à l’issue d’une démarche de gestion des risques, sécuriser leur système d’information de façon adaptée et proportionnée. Les mesures de sécurité mises en place dans ce but, peuvent être de différentes natures : organisationnelles, physique et techniques. Sur ce dernier volet, la mise en poeuvre de produits de sécurité est certes fondamentale, mais paraît, à elle seule insuffisante : l’absence d’application des mises à jours et des correctifs de sécurité, le maintien des mots de passe faibles ou constructeurs, la mauvaise configuration de logiciels ou le non-respect de règles élémentaires de sécurité lors d développement d’un logicielou d’une application sont autant de vulnérabilités exploitables par un attaquant.

L’audit est l’un des moyens à disposition de tout organisme pour éprouver et s’assurer du niveau de sécurité de son système d’information. Il permet, en pratique, de mettre en évidence les forces mais surtout les faiblesses et les vulnérabilités du système d’information. Ses conclusions permettent d’identifier les axes d’amélioration, de proposer des recommandations et de contribuer ainsi, à l’élévation de sont niveau de sécurité, en vue notamment, de son homologation de sécurité.

Le Référentiel Général de Sécurité fixe les règles auxquelles sont soumises les fonctions des systèmes d’information contribuant à la sécurité des données échangées par voie électronique telles que les fonctions d’identification, de signature électronique, de confidentialité et d’intégrité.

2. Contexte

Dans le cyberespace, monde immatériel, les conséquences des attaques informatiques contre les systèmes d’information des Etats, des entreprises ou contre les ordinateurs des citoyens ne sont le plsu souvent visibles que des spécialistes et restent ignorées du grand public.

Le cyberespace offre un potentiel exceptionnel pour la réalisation de toutes sortes d’infractions même économiques, par la mise en péril d’infrastructures critiques, commises de façon isolée ou organisée. Il s’agit notamment de l’apporpriation de données personnelle, de ‘espionnage du patrimoine scientifique, économique et commercial d’entreprises victimes de leurs copncurrents ou de puissances étrangères, de l’arrêt de services nécessaires au bon fonctionnement de l’économie ou de la vie quotidienne, de la compromission d’informations de souveraineté et mêm, dans certaines circonstances, de la perte de vies humaines qui sont aujourd’hui, les conséquences potentielles ou réelles de l’imbrication entre le numérique et l’activité humaine.

Devant l’irruption du cyberespace dans le champs de la sécurité nationale et à la mesure des enjeux, la loi 2017-803 du 07 Décembre 2017 relative à l’orientation de la société de l’information en Côte d’Ivoire, vient définir les droits, rôles et responsabilités des acteurs publics et privés dans la société de l’information.

Ainsi, aux termes de son article 13, “… l’Etat met en oeuvre, une législation appropriée permettant la sanction aux droits et aux libertés d’autrui, à l’ordre public et aux bonnes moeurs, commises par voie électronique. l’Etat, seul ou en collaboration avec les collectivités territoriales, les structures et établissmeent publics, les entreprises privées et les organisations de la société civile, oeuvre pour la vulgarisation de l’utilisation des TIC et pour une lutte efficace contre la cybercriminalité. L’Etat adopte et met en oeuvre une stratégie de cybersécurité et une politique de coopération judiciaire et sécuritaire en matière de lutte contre la cybercriminalité”.

A cet égard, le législateur confié à l’ARTCI, la mission d’assurer la sécurité des réseaux et systèmes d’information, au plan national.

En effet, en application des dispositions de l’article 50 de la loi 2013-456 du 30 Juillet 2013 relative aux transactions électroniques, l’ARTCI procède à “l’audit et à la certification des systèmes d’information des personnes morales établies en Côte d’Ivoire et exerçant des activités de transactions électronique”.

Par ailleurs, l’odonnance 2017-500 du 02 Août 2017 relative aux échanges électroniques entre les usagers et les autorités administratives et entre les autorités administratives, fait obligation à l’ARTCI de définir un ensemble de règles et d’exigences de sécurité auxquelles les systèmes d’information doivent être conformes à travers le RGSSI.

Le présent Référentiel Général de Sécurité des Systèmes d’Information (RGSSI) s’est fortement inspiré des normes ISO 27001:2013 et ISO 27002:2013 afin de le hisser aux normes internationales.

Le RGSSI décrit les mesures de sécurité organisationnelles et techniques qui doivent être appliquées par l’administration, ses démembrements, les organismes privés ainsi que les infrastructures d’importance vitale.

3. Objectif du référentiel

L’objectif de ce document est de représenter la norme ivoirienne en matière de sécurité des système d’information pour faciliter les échanges électroniques sécurisés. Il inclut les règles et exigences de sécurité spécifiques aux infrastructures critiques.

Le présent référentiel vise notamment à :

- Favoriser l’adoption par les administrations et les organisations privées des bonnes pratiques en matière de sécurité des systèmes d’information ;

- Adapter les solutions techniques aux justes besoins de sécurité identifiés pour chaque système d’information ;

- Offrir aux autorités administratives et privées les labels de sécurité permettant de s’assuser de la qualité des produits et services de sécurité proposés par le marché.

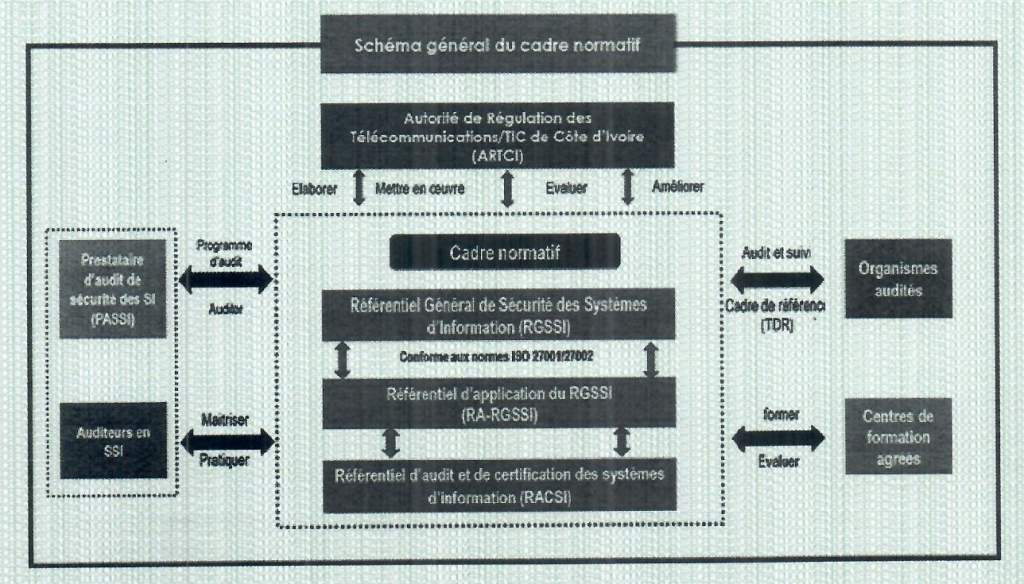

Le référentiel général de sécurité des systèmes d’information (RGSSI) constitue ainsi l’un des composants du cadre normatif pour la sécurité des systèmes d’information en Côte d’Ivoire.

Le schéma général du cadre normatif, ci-dessous, présente la structure dudit cadre et ses implications sur les différents intervenants que sont : l’ARTCI, les Organisations audités aussi bien du secteur plublic que du privé, les centres de formations, les partenaires d’audit en sécurité des systèmes d’information et des auditeurs en sécurité des systèmes d’information.

L’audit de la sécurité des systèmes d’information est un jalon de l’amélioration de la maturité de la sécurité du système d’information en vue d’établir un équilibre entre les risques et les bénéfices de l’utilisation des moyens de traitement de l’information et d’assurer une amélioration quantifiable, efficace et efficiente des processus qui s’y rapporte.

Le référentiel d’audit repose sur cent trent-huit (138) critères regroupés en seize (16) Domaines numérotés de D1 à D16 ainsi qu’il suit :

- D1. Leadership et gouvernance de la sécurité de l’information

- D2. Politique de sécurité de l’information

- D3. Organisation de la sécurité de l’information

- D4. Gestion des risques liés à la sécurité de l’information

- D5. Sécurité des ressources humaines

- D6. Gestion des actifs informationnels

- D7. Contrôle d’accès

- D8. Cryptographie

- D9. Sécurité physique et environnementale

- D10. Sécurité liée à l’exploitation

- D11. Sécurité des communications

- D12. Acquisition, développement et maintenance des système d’information

- D13. Relations avec les fournisseurs

- D14. Gestion des incidents liés à la sécurité de l’information

- D15. Aspects de la sécurité de l’information dans la gestion de la continuité de l’activité

- D16. Conformité

4. Les termes et définitions

Pour les besoins du présent référentiel, les termes et définitions employés sont définis suivant les dispositions de la norme internationale ISO 27000.

5. Leadership & gouvernance de la sécurité de l’information (D1)

5.1 Leadership et engagement

Le responsable de l’ogranisation doit faire preuve de leadership et affirmer son engagement en faveur de la sécurité de sont système d’information.

A ce titre, l’ogranisation doit :

- s’assurer qu’une politique et des objectifs soient établis en matière de sécurité de l’information et qu’ils sont compatibles avec l’orientation stratégique de l’organisation ;

- s’assurer que les exigences liées à la sécurité de l’information soient intégrées aux processus métiers de l’ogranisation ;

- s’assurer que les resssources nécessaires pour la gestion de la sécurité de l’informtion soient disponibles ;

- communiquer sur l’importance de disposer d’un management de la sécurité de l’information efficace et de se conformer aux exigences légales et réglementaires et aux normes internationales et bonne pratiques ;

- s’assurer que le système de management de la sécurité de l’information produit le ou les résultats escomptés ;

- orienter et soutenir les personnes pour qu’elles contribuent à l’effciacité de la gestion de sécurité de l’information ;

- promouvoir l’amélioration continue de la gestion de la sécurité de l’information et aider les personnes qui en sont responsables à faire également preuve de leadership dès lors que cela s’applique à leurs domaines de responsabilités.

5.2 Rôles, responsabilités et autorités au sein de l’organisation

Le responsable de l’organisation doit s’assurer que les responsabilités et les autorités des rôles concernées par la sécurité de l’information sont attribuées et communiquées au sein de l’organisation.

6. Politiques de sécurité de l’information (D2)

L’organisation doit apporter à la sécurité de l’information, une orinentation et un soutien de la part de sa direction, conformément aux exigences métier et aux lois et règlements en vigeurs.

6.1 Politiques de sécurité de l’information

L’organisation est tenue de définir un ensemble de politiques en matière de sécurité de l’information approuvées par la direction, diffusées et communiquées aux salariés ainsi qu’aux tiers concernés.

Elle doit définir à son plus haut niveau, une “Politique Générale de sécurité de ‘information”, approuvée par la direction et décrivant l’approche adoptée pour gérer les objectifs de sécurité de l’information.

A cet effet, la politique générale de sécurité de l’information traite des exigences crées par :

- la stratégie d’entreprise ;

- les réglementations, la légistrations et les contrats ;

- l’environnement réel et anticipé des menaces liées àla sécurité de l’information.

Cette politique générale de sécurité de l’information comporte des précisions concernant :

- la définition de la sécurité de l’information, ses objectifs et ses principes pour orienter toutes les activités relatives à la sécurité de l’information ;

- l’attribution des responsabilité générales et spécifiques en matière de management de la sécurité de l’information à des fonctions définies ;

- les processus de traitement des dérogations et des exceptions.

Au niveau inférieur, la politique spécifique de sécurité de l’information doit être étayée par des politiques portant sur des thèmes spécifiques qui imposent notamment, la mise en oeuvre de mesures des sécurité de l’information, structurées pour répnodre aux besoins de certains groupes cibles d’une organisation ou pour englober certains thèmes dont :

- le contrôle d’accès ;

- la classification (et le traiteement) de l’information ;

- la sécurité physique et environnementale ;

- ceux axés sur l’utilisateur final, notamment :

- l’utilisation correcte des actifs ;

- le bureau propre et l’écran vide ;

- le transfert de l’information ;

- les appareils mobile et le télétravail ;

- les restrictions en matière d’installation et d’utilisation de logiciels ;

- la stratégie de sauvegarde et de rétention des données ;

- la transfert de l’information ;

- la protection contre les logiciels malveillants ;

- la gestion des vulnérabilités techniques ;

- les mesures de sécurité cryptographiques ;

- la sécurité des communications ;

- la protection de la vie privée et des informations personnelles identifiables ;

- les relations avec les fournisseurs.

Le besoin en politiques internes liées à la sécurité de l’information varie en fonction des organisations.

Les politiques doivent être communiquées aux salariés et aux tiers concernés sous une forme pertinente, accessible et compréhensible par leurs destinataires, par exemple, “programme d’apprentssage, de formation et de sensibilisation à la sécurité de l’information à l’endroit des salariés”.

Les politiques de sécurité de l’information peuvent être diffusées dans un document unique dénommé “Politique de sécrurité de l’information” ou dans un ensemble de documenst séparés, mais interdépendants. Si l’une quelconque des politiques de sécurité de l’information est diffusée hors de l’organisation, il pimporte de veiller à ne pas divulguer d’informations confidentielles.

6.2 Revue des politiques de sécurité de l’information

Pour garantir la constance de la pertinence, de l’adéquation et de l’efficacité des politiques liées à la sécurité de l’information, l’organisation doit revoir ses politiques à intervalles réguliers ou en cas de changements majeurs. Chaque politique doit avoir un propriétaire ayant accepté la responsabilité de la développer, de la revoir et de l’évaluer.

La revue comporte une appréciation des possibilités d’amélioration de la politique de l’organisation et une approche de management de la sécurité de l’information pour répondre aux changements intervenant dans l’environnement organisationnel, aux circonstances liées à l’activité, au contexte juridique ou à l’environnement technique. Elle tient également compte des revues de direction. Une fois révisée, la politique de sécurité est approuvée par la direction.

7. Organisation de la sécurité de l’information (D3)

L’organisation doit établir une cadre de gestion pour engager, puis vérifier la mise en oeuvre ainsique le fonctionnement de la sécurité de l’information en son sein.

7.1 Fonctions et responsabilités liées à la sécurité de l’information

Les reponsabilités en matière de sécurité de l’information doivent être attribuées conformément à la politique générale de sécurité de l’information.

Il convient de déterminer d’une part, les responsabilités liées à la protection des actifs individuels et la mise en oeuvre des processus de sécurité spécifiques et d’autre part, celles liées aux activités de gestion des risques en matière de sécurité de l’information et, en particulier, les responsabilités liées à l’acceptation de risques résiduels.

Si nécessaire, des directives détaillées appropriées à certains sites et moyens de traitement de l’information pourront compléter ces responsabilités.

Il convient de déterminer les responsabilités locales en ce qui concerne la protection des actifs et la mise en oeuvre des processus de sécurité spécifiques.

Il convient de préciser les domaines de responsabilité de chacun et notamment de prendre les mesures suivantes :

- identifier et déterminer les actifs et les processus de sécurité ;

- affecter une entité responsable à chaque actif ou processus et de documenter ses responsabilités dans le détail ;

- définir et documenter les différents niveaux d’autorisation ;

- pour être à meme d’assurer les responsabilités relevant de leur domaines en matière de sécurité, il convient dque les personnes désignées soient compétentes dans ce domaine et qu’elles bénéficient de possibilités leur permettant de se tenir au cocourant des évolutions ;

- identifier et documenter les activités de coordination et de supervision relatives aux questions de sécurité liées aux relation avec les fournisseurs.

7.2 Séparation des tâches

L’organisation doit séparer les tâches et les domaines de responsabilité incompatibles pour limiter les possibilités de modification ou de mauvais usage, non autorisé(e) ou involontaire, des actifs de l’organisation.

Il convient de sveiller à ce que personne ne puisse accéder à, modifier ou utiliser des actifs sans en avoir reçu l’autorisation ou sans avoir été détecté. Il convient de séparer le déclenchement d’un événement de son autorisation. Il convient d’envisager la possibilité de collusion lors de la conception des mesures.

Lorsqu’il est difficile de procéder à la séparation des tâches , il convient d’envisager d’autres mesures comme la surveillance des activités, des systèmes de trçabilité et la supervision de la direction.

7.3 Relation avec les autorités compétentes

L’organisation doit entretenir des relations appropriées avec les autorités compétentes notamment l’autorité en chartge de la sécurité des système d’information.

Il convient que les organisation mettent en place des procédures spécifiant quand et comment il convient de contacter les autorités compétentes (par exemple, les autorités chargées de l’application des lois, les organismes de réglementation, les autorité de surveillance).

Ces procédures définissent également comment il convient de signaler dans les meilleurs délais les incidents liés à la sécurité de l’information (par exemple, en cas de suspicion de violation de la loi).

Les organisations subissant une cyberattaque peuvent recourir aux autorités compétentes pour engager les actions requises.

Les relations avec les autres autorités concernant les services collectifs, les services d’urgence, les fournisseurs d’électricité, la santé et la sécurité comme la caserne de pompiers (pour la continuité de l’activité), les opérateurs en télécommunication (pour le routage et la disponibilité), les fourniss de services Internet, etc.

7.4 Relations avec les groupes de travail spécialisés

L’organisation doit entretenir des relations appropriées avec des groupes d’intérêt, des forums spécialisés dans la sécurité et des associations professionnelles.

Il convient d’envisager une inscription à des groupes d’intérêt ou à des foras spécialisés aux fins suivantes :

- mieux connaître les bonnnes pratiques et se tenir informé de l’évolution des savoirs relatifs à la sécurité ;

- s’assurer que la connaissance de l’environnement de la sécurité de l’information est à jours et exhaustive ;

- recevoir rapidement des alertes, des conseil et des correctifs logiciels portant sur les attaques et les vulnérabilités ;

- avoir acc-ès à des conseils de spécialistes sur la sécurité de l’information ;

- partager et échanger des informatons sur les nouvelles technologies, les produits, les menaces ou les vulnérabilités ;

- mettre en place des relais d’information appropriés lors du traitement d’incidents liés à la sécurité de l’information.

Des acords de partage de l’information peuvent être établis en vue de’améliorer la coopération et la coordination dans le domaine de la sécurité. De tels accords identifient les exigences en matière de protection des informations confidentielles.

7.5 La sécurité de l’information dans la gestion de projet

L’organisation doit traiter la sécurité de l’information dans la gestion de projet, quel que soit le type de projet concerné.

Il convient d’intégrer la sécurité de l’information dans la ou les méthodes de gestion de projet de l’organisation pour veiller à ce que les risques de sécurité de l’infomations soient identifiés et traités dans le cadre dudit projet.

Cette préconisation s’applique de manière générale à tout projet quel qu’il soit,indépendamment de sa nature ; c’est le cas d’un projet lié à un processus clé de l’activité, aux technologies de l’information, à la gest la gestion des installations et autres processus.

Les méthodes de gestionde projet en vigeur imposent que :

- les objectifs en matière de sécurité de l’infomation soient intégrs aux oibjectifs du projet ;

- une appréciation du risque de sécurité de l’information soit effectuée au commencement du projet pour identifier les mesures nécessaires ;

- la sécurité de l’informaton soit intégrée à toute les phases de la méthodolgie de projet appliquée.

Pour tous les projets, il convient de traiter et de revoir régulièremeent les incidences sur la sécurité de l’information. Il convient de déterminer et d’attribuer les responsabilités en matière de sécurité de l’information à des fonctions spécifiques définies dans les méthodes de gestion de projet.

7.6 Politique en matière d’appareils mobiles

L’organisation doit adopter une politique et des mesures de sécurité compémentaires pour gérer les risques découlant de l’utilisation des appareils et terminaux mobiles.

Lors de l’utilisation d’appareil mobiles, il convient de veiller particulièrement à ce que les informations liées à l’activité de l’organisation ne soient pas compromises. Il convient que la politique en matière d’appareils mobiles tienne compte des risques liés au fait de travailller avec des appareil mobiles dans des environnements non protégés.

Il convient que la politique en matière d’appareils mobiles envisage :

- l’enregistrement des apparails mobils ;

- les exigences liées à la protection physique ;

- les restrictions liées à l’installation de logiciels ;

- les exigences liées aux versions logicielles des appareils mobiles et à l’application de correctifs ;

- les restrictions liées aux connexions à des services d’information ;

- le contrôle d’accès ;

- les techniques cryptographiques ;

- la protection contre les logiciels malveillants ;

- la désactivation, l’effacement des données ou le verrouilllage à distance ;

- les sauvegardes ;

- l’utilisation des services web et des applications web.

Il convient d’être vigilant lors de l’utilisation d’appareils mobiles dans des lieux publics, des salles de réunions et autres zones non prtéges.

Il convient de mettre en place des mesures de protection visant à empêcher les accès non autorisés ou la divulgation d’informations stockées et traitées par ces appareills, par exemple en utilisant des techniques cryptographiques et en imposant l’utilisaton d’informations d’authentification secrètes.

Il convient également que les appareils mobiles soient physiquement protégés contre le vol, en particulier lorsqu’ils sont laissés, par exemple, dans un véhicule privé ou tout autre moyen de transport, une chambre d’hôtel, un centre de congrès ou une salle de réunion.

Il convient d’établir une procédure spécifique tenant compte des exigences juridiques, des exigences liées aux assurances et des exigences de sécruité de l’organisation, en cas de vol ou de perte d’appareils mobiles.

Il convient de ne pas laisser sans surveillance les appareils dans lesquels sont stockées des informations importantes, sensibles ou critiques liées à l’activité de l’ogranisation et, si possible, de les mettre sous clé ou de les doter de systèmes de verrouillage spéciaux.

Il convient d’organiser, à destination des personnes utilisant des appareils mobiles, des formations de sensibilisation aux risques supplémentaires liés à ce mode de travail et aux mesures de sécurité qu’il convient de mettre en oeuvre.

Lorsque la politique en matière d’appareils mobiles autorise l’utilisation d’appareils mobiles personnels, il convient que la politique et les mesures de sécurité complémentaires envisagent également :

- une séparation entre l’utilisation privée et l’utilisation professionnelle des appareils, impliquant la mise en oeuvre d’un logiciel pour faciliter cette séparation et protéger les données liées à l’activité de l’organisation figurant sur un appareil privé ;

- de ne permettre l’accès aux informations de l’organisation que lorsque l’utilisateur a signé un contrat d’utilisateur final par lequel il prend acte de ses missions (protection physique, mise à jour des logiciels, etc.), renonce à la propriété des données de l’organisatopn et autorise l’entreprise à effacer se données à distance en cas de perte ou de vol de l’appareil, ou lorsque son utilisation n’est plus autorisée. Cette politique doit tenir compte de la législation en vigueur sur la protection de la vie privée.

Les connexions sans fils des appareils mobiles repoesent sur le même principe que les autres types de connexion réseau. Cependant, elles présentent des différences importantes qu’il convient de prendre en compte lors de la définition des mesures de sécurité. Différences typiques :

- certains protocoles de sécurité sans fil sont en phase de rodage et leurs failles ont connuyes ;

- la sauvegarde des informations stockées sur les appareils mobiles n’est pas toujours possible en raison d’une bande passante limitée ou parce que les appareils mobiles ne sont pas connectés au moment où les sauvegardes automatiques sont programmées.

7.7 Télétravail

L’organisation doit mettre en oeuvre une politique et des mesures de sécurité complémentaires pour protéger les informations consultées, traitées ou stockées sur des sites de télétravail.

Le télétravai renvoie à toutes les formes de travail effectué en déhors des locaux de l’organisation, et comprend les environnements de travail non traditionnels, tels que les environnements connus sous le nom de “travail à distance”, “tiers-lieu”, “espace flexibles” et “travail virtuel”. La direction doit s’assurer que les responsabilités et autortés des rôles concernés par la sécurité de l’information sont attribuées et commniquées au sein de l’organisation.

Il convient que les organisations autorisant les activités de télétravail émettent une politique définissant les conditions et les restrictions d’utilisation liées au télétravail. Il convient d’envisager les aspects suivants lorsqu’ils sont pertinents :

- le niveau de sécrurité physique en place sur le site de télétravail, y compris le niveau de sécurité physique du batiment et de l’environnement immédiat ;

- l’environnement physique de télétravail proposé ;

- les exigences en matière de sécurité des communications, en tenant compte de la nécessité d’accéder à distance aux systèmes internes de l’organisation, de la sensibilité des informations consultées ou transmises via le réseau de communication et de la sensibilité du système interne ;

- la fourniture de l’accès à un bureau virtuel, évitant le traitement et le stockage des informatons sur un équipement détenus à titre privé ;

- la menace que représente l’accès non autorisé aux informations ou aux ressources par d’autres personnes présentes dans l’espace, par exemple des membres de la famille, des amis.

Il convient d’inclure aux lignes directrices et aux dispostions à prendre en compte :

- la fourniture des matériels et des meubles de rangement adaptés aux activités de télétravail, en cas d’interdiction d’utilisation d’un matériel détenu à titre privé et non soumis au contrôle de l’organisation ;

- la défiinition des tâches autorisées, les heures de travail, la classification des informations scusceptibles d’être détenues, ainsi que les systèmes et services internes auxquels le télétravailleur est autorisé à accéder ;

- la fourniture d’un appareil de communication approprié, ainsi que des méthodes de sécurisation de l’accès à distance ;

- la sécurité physique ;

- les règles et préconisations concernant l’accès de la famille et des visiteurs au matériel et aux informations ;

- la fourniture de services d’assistance et de maintenance matrielles et logiciells ;

- la souscription d’une assurance ;

- les procédures relatives à la sauvegarde et à la continuité de l’activité ;

- l’audit et la surveillance liées à la sécurité ;

- la révocation des droits d’utilisation et des droits d’accès, ainsi que la restitution du matériel au terme des activités de télétravail.